1. RANSOMWARE: IL MALWARE CHE CHIEDE IL RISCATTO

Il nome di questa famiglia di virus informatici deriva dall’inglese “ransom”, ovvero riscatto.

Questo malware agisce limitando l’accesso ai file e ai documenti dell’utente oppure bloccando l’intero sistema infettato, chiedendo un riscatto in cambio della chiave di sblocco (nota solo al pirata che ha creato il virus).

IL CRYPTOLOCKER: UNA PIAGA DIFFUSA

L’esempio più conosciuto e temuto è il Cryptolocker. Purtroppo per le versioni, più recenti non esiste al momento un rimedio. Il funzionamento di questo malware è semplice: una volta attivato, il ransomware procede al blocco del computer o alla criptazione dei file al suo interno. Successivamente compare sullo schermo un messaggio che esorta a pagare una somma di denaro entro un limite di tempo per ottenere la chiave di sblocco del PC o decriptazione dei file. Estorsione vera e propria. Gangsterismo informatico.

MODALITA’ DI TRASMISSIONE: I ransomware si diffondono tramite file scaricati da siti internet maligni o da email sospette, chiavette USB infette e vulnerabilità in servizi di rete (giochi, toolbar, utilities e banner pubblicitari sospetti).

OBIETTIVI E DANNI: L’obiettivo dei ransomware è quello di guadagnare soldi, tenendo in ostaggio il computer o i file, finché non venga pagato il riscatto tramite mezzi non rintracciabili, ad esempio come la rete tor e la valuta digitale bitcoin.

2. KEYLOGGER: REGISTRA CIO’ CHE TU SCRIVI SULLA TASTIERA

Altro malware pervasivo e pericoloso. E’ in grado di registrare tutto quello che viene digitato sulla tastiera, per poi inviarlo al server dei criminali informatici. Esistono addirittura keylogger più evoluti che riescono a catturare screenshot del computer. Questi malware agiscono all’insaputa dell’utente, lavorando in background, quindi in maniera invisibile e nascosta. Essendo il loro funzionamento semplice, vengono utilizzati soprattutto da cracker che “sono alle prime armi”.

MODALITA’ DI TRASMISSIONE: La maggior parte delle volte questo malware si cela in Worm o Trojan; per cui se l’antivirus blocca questi due “veicoli”, il Keylogger non può agire. Possono essere trasmessi anche tramite componenti hardware, come chiavette USB, ma sono meno utilizzate, in quanto è necessario collegarle fisicamente al computer.

OBIETTIVI E DANNI: Chiaramente l’obiettivo di un malware che legge cosa viene scritto è carpire password e dati sensibili, come numeri di carte di credito, credenziali della banca e anche contenuti delle email, per trasmetterli ai pirati informatici, che possono portare a termine i loro noti scopi criminali.

3. ROOTKIT: SFUGGE AGLI ANTIVIRUS PERCHE’ SI NASCONDE NEI PROCESSI DI BASE DEL COMPUTER

Il rootkit è stato progettato per installarsi nel sistema operativo, attivarsi con l’avvio del PC e permettere di accedere completamente al computer, perché opera come amministratore al livello più alto del sistema operativo (chiamato “root”, ovvero radice).

Può rivelarsi una grave minaccia in quanto permette ai pirati informatici di controllare tutte le funzioni del PC: inoltre, grazie alla capacità di nascondersi all’interno di processi legittimi del sistema, i normali antivirus gratuiti non sono in grado di rilevarlo.

MODALITA’ DI TRASMISSIONE: Anche questo tipo di malware necessita di un “veicolo” per essere portato nel computer, che di solito è un Trojan, in quanto è incapace di installarsi da solo.

OBIETTIVI E DANNI: Come si può dedurre dal suo funzionamento un rootkit permettere ai pirati informatici di controllare il computer, riuscendo a: rubare informazioni personali, eseguire e modificare file e programmi ( bloccando soprattutto gli antivirus), installare altri malware come trojan, keylogger, virus e worm e utilizzando il computer come “zombie” in modo da diffondere malware in altri PC.

Tutto questo, senza farsi scoprire dall’utente o dagli antivirus.

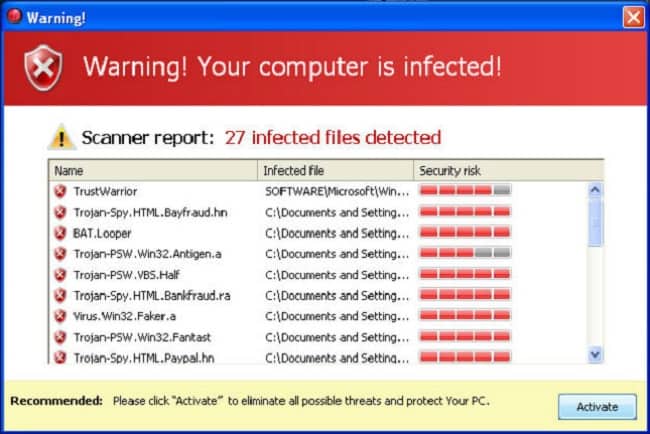

4. ROGUES / SCAREWARE: I FINTI ANTIVIRUS CHE PRENDONO IN OSTAGGIO IL COMPUTER

Questi malware sono dei “furfanti” (dall’inglese “rogues”), perchè giocano sulla paura (dall’inglese “scare“ = spavento) dell’utente di prendere malware sul proprio computer. Infatti sono dei finti antivirus, uguali in tutto e per tutto ai software di sicurezza già esistenti, che dopo una falsa scansione del computer rilevano un’infinità di minacce affermando di poterle rimuovere soltanto acquistando il loro programma.

MODALITA’ DI TRASMISSIONE: Anche questa tipologia di malware utilizza la rete per diffondersi, in particolare per mezzo di spam, annunci pubblicitari e banner che sponsorizzano antivirus certificati e miracolosi, persuadendo così l’utente a scaricare ed installare il finto antivirus.

Negli ultimi anni gli scareware si stanno diffondendo molto, in quanto stanno diventando sempre più simili ai software di sicurezza originali e per un occhio inesperto è difficile riconoscere che si tratta di un falso antivirus.

OBIETTIVI E DANNI: Sostanzialmente l’obiettivo che si pone questo malware è quello di rubare i dati bancari, ottenuti nel momento in cui si procede all’acquisto dell’antivirus fittizio,oppure ottenere il pagamento della licenza da utenti ignari di acquistare un programma totalmente inutile.

I rogues possono fungere da porta d’accesso per altri malware in quanto forniscono una falsa sensazione di sicurezza, e nei casi più gravi possono essere loro stessi dei virus, progettati per bloccare il computer finchè non si procede con l’acquisto del loro “software di sicurezza”.

AZIONI DA ADOTTARE PREVENTIVAMENTE E SUCCESSIVAMENTE L’INFEZIONE DA MALWARE

E’ intuitivo che le soluzioni adottabili sono soprattutto preventive:

- programmare backup periodici dei dati importanti;

- creare dischi di ripristino del sistema;

- usare un buon antivirus, preferibilmente non di quelli gratuiti e mantenerlo sempre aggiornato;

- formare ed aggiornare il personale sulle diverse minacce e sui rischi legati all’uso delweb e delle risorse informatiche in generale, come riconoscerli, evitarli e saperli contrastare.

Nei casi di malware che attaccano anche gli altri computer collegati tramite rete al PC infetto (come i ransomware, worm e trojan), la cosa da fare nell’immediato è spegnere il computer e staccarlo dalla rete, per evitare quanto più possibile la diffusione del malware.

COSA FARE SE C’E’ UN ATTACCO IN ATTO

Se il malware ha già infettato un computer la soluzione più immediata consiste nell’effettuare delle scansioni, anche manuali, con uno o più antivirus e software di sicurezza specifici. Se questa operazione non dovesse essere sufficiente, visti i costanti aggiornamenti dei malware che sono spesso in grado di eludere molti antivirus, sarà necessario procedere con la formattazione del computer.

In alcuni casi di rootkit, che prendono il nome di Bootkit, nemmeno la formattazione può porre rimedio all’infezione: ormai i criminali informatici hanno il controllo sul computer e possono usarlo come base per diffondere i malware. In quei casi particolari è necessario rivolgersi ad un tecnico specializzato per rimuovere il virus con tecniche di programmazione della ROM.

ULTIMA RACCOMANDAZIONE …

Ci teniamo a ribadire che per quanto riguarda i ransomware sicuramente la cosa da NON FARE è pagare il riscatto! Purtroppo ciò accade troppo spesso: secondo il giornale inglese Business Insider di Aprile 2016, l’anno scorso negli Stati Uniti, si sono contati 2.500 casi di infezione in grandi strutture come scuole e ospedali che sono costati alle vittime 24 milioni di dollari totali, fra l’effettivo pagamento del riscatto e i danni subiti (in termini, per esempio, di ore di lavoro perse per la bonifica dei PC e il recupero dei dati). Ricordiamo che il pagamento del riscatto non garantisce che venga ripristinato il computer o i file. Anzi, se si cede al riscatto si assecondano e finanziano le organizzazioni di fatto malavitose dei criminali informatici.

Raffaele Iannuzzi